Seit der Antike verlassen sich die Menschen auf Kryptographie, die Kunst, codierte Nachrichten zu schreiben und zu lösen, um ihre Geheimnisse zu schützen. Im fünften Jahrhundert wurden verschlüsselte Nachrichten auf Leder oder Papier geschrieben und von einem menschlichen Boten übermittelt. Heute tragen Chiffren zum Schutz unserer digitalen Daten bei, wenn diese über das Internet übertragen werden. Morgen könnte das Feld noch einen Sprung machen; Mit Quantencomputern am Horizont nutzen Kryptografen die Möglichkeiten der Physik, um die bisher sichersten Chiffren zu erstellen.

Historische Methoden der Geheimhaltung

Das Wort "Kryptographie" leitet sich von den griechischen Wörtern "kryptos" ab, was "versteckt" bedeutet, und "graphein", um zu schreiben. Anstatt eine Nachricht physisch vor feindlichen Augen zu verbergen, ermöglicht die Kryptografie zwei Parteien, in klarer Sicht, aber in einer Sprache zu kommunizieren, die ihr Gegner nicht lesen kann.

Um eine Nachricht zu verschlüsseln, muss der Absender den Inhalt mit einer systematischen Methode bearbeiten, die als Algorithmus bezeichnet wird. Die ursprüngliche Nachricht, Klartext genannt, kann verschlüsselt werden, sodass ihre Buchstaben in einer unverständlichen Reihenfolge angeordnet sind, oder jeder Buchstabe kann durch einen anderen ersetzt werden. Der resultierende Kauderwelsch wird laut Crash Course Computer Science als Chiffretext bezeichnet.

In der griechischen Zeit verschlüsselte das spartanische Militär Nachrichten mit einem Gerät namens Sense, das laut dem Zentrum für kryptologische Geschichte aus einem dünnen Lederstreifen bestand, der um einen Holzstab gewickelt war. Der abgewickelte Streifen schien eine Reihe zufälliger Zeichen zu tragen, aber wenn er um einen Stab einer bestimmten Größe gewickelt war, wurden die Buchstaben zu Wörtern ausgerichtet. Diese Buchstabenmischtechnik ist als Transpositionsverschlüsselung bekannt.

Das Kamasutra erwähnt einen alternativen Algorithmus, der als Substitution bekannt ist und Frauen empfiehlt, die Methode zu erlernen, um Aufzeichnungen über ihre Verbindungen zu verbergen, berichtete The Atlantic. Um die Substitution zu verwenden, tauscht der Absender jeden Buchstaben in einer Nachricht gegen einen anderen aus. Zum Beispiel könnte ein "A" ein "Z" werden und so weiter. Um eine solche Nachricht zu entschlüsseln, müssen sich Absender und Empfänger darauf einigen, welche Briefe ausgetauscht werden sollen, genau wie spartanische Soldaten die gleiche Größe besitzen mussten.

Die ersten Kryptoanalytiker

Das spezifische Wissen, das erforderlich ist, um einen Chiffretext in Klartext umzuwandeln, der als Schlüssel bezeichnet wird, muss geheim gehalten werden, um die Sicherheit einer Nachricht zu gewährleisten. Eine Chiffre ohne Schlüssel zu knacken erfordert viel Wissen und Können.

Die Substitutions-Chiffre blieb im ersten Jahrtausend nach Christus ungerissen - bis der arabische Mathematiker al-Kindi seine Schwäche erkannte, so Simon Singh, Autor von "The Code Book" (Random House, 2011). Al-Kindi stellte fest, dass bestimmte Buchstaben häufiger verwendet werden als andere, und konnte Substitutionen rückgängig machen, indem analysiert wurde, welche Buchstaben in einem Chiffretext am häufigsten vorkommen. Arabische Gelehrte wurden zu den weltweit führenden Kryptoanalytikern und zwangen Kryptographen, ihre Methoden anzupassen.

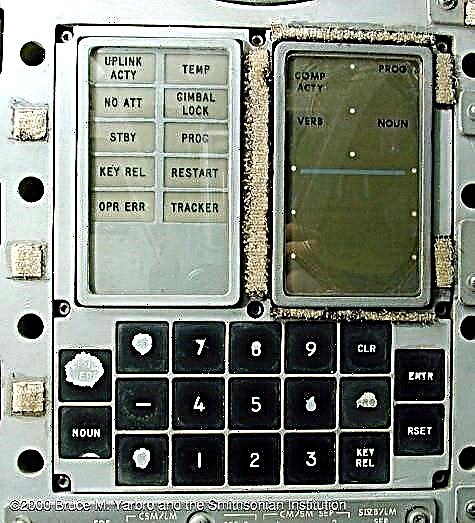

Mit fortschreitenden Methoden der Kryptographie haben sich Kryptoanalytiker verstärkt, um sie herauszufordern. Zu den bekanntesten Scharmützeln in dieser andauernden Schlacht gehörte der Versuch der Alliierten, die deutsche Enigma-Maschine während des Zweiten Weltkriegs zu brechen. Die Enigma-Maschine verschlüsselte Nachrichten mithilfe eines Substitutionsalgorithmus, dessen komplexer Schlüssel sich täglich änderte. Der Kryptoanalytiker Alan Turing entwickelte seinerseits ein Gerät namens "The Bombe", um die sich ändernden Einstellungen des Enigma zu verfolgen, so die US-amerikanische Central Intelligence Agency.

Kryptographie im Zeitalter des Internets

Im digitalen Zeitalter bleibt das Ziel der Kryptographie dasselbe: zu verhindern, dass Informationen, die zwischen zwei Parteien ausgetauscht werden, von einem Gegner geklaut werden. Informatiker bezeichnen die beiden Parteien häufig als "Alice und Bob", fiktive Entitäten, die erstmals 1978 in einem Artikel vorgestellt wurden, in dem eine digitale Verschlüsselungsmethode beschrieben wird. Alice und Bob werden ständig von einem nervigen Lauscher namens "Eve" belästigt.

Alle Arten von Anwendungen verwenden Verschlüsselung, um unsere Daten sicher zu halten, einschließlich Kreditkartennummern, Krankenakten und Kryptowährungen wie Bitcoin. Blockchain, die Technologie hinter Bitcoin, verbindet Hunderttausende von Computern über ein verteiltes Netzwerk und verwendet Kryptografie, um die Identität jedes Benutzers zu schützen und ein permanentes Protokoll seiner Transaktionen zu führen.

Das Aufkommen von Computernetzwerken brachte ein neues Problem mit sich: Wenn Alice und Bob sich auf gegenüberliegenden Seiten des Globus befinden, wie teilen sie dann einen geheimen Schlüssel, ohne dass Eve ihn erwischt? Laut Khan Academy hat sich die Kryptographie mit öffentlichen Schlüsseln als Lösung herausgestellt. Das Schema nutzt Einwegfunktionen - Mathematik, die einfach durchzuführen ist, aber ohne wichtige Informationen nur schwer rückgängig zu machen ist. Alice und Bob tauschen unter Evas wachsamem Blick ihren Chiffretext und einen öffentlichen Schlüssel aus, aber jeder behält einen privaten Schlüssel für sich. Durch Anwenden beider privater Schlüssel auf den Chiffretext erreicht das Paar eine gemeinsame Lösung. In der Zwischenzeit bemüht sich Eva, ihre spärlichen Hinweise zu entschlüsseln.

Eine weit verbreitete Form der Kryptographie mit öffentlichen Schlüsseln, die als RSA-Verschlüsselung bezeichnet wird, nutzt die schwierige Natur der Primfaktorisierung - zwei Primzahlen zu finden, die sich multiplizieren, um eine spezifische Lösung zu erhalten. Das Multiplizieren von zwei Primzahlen nimmt keine Zeit in Anspruch, aber selbst die schnellsten Computer der Erde können Hunderte von Jahren brauchen, um den Prozess umzukehren. Alice wählt zwei Zahlen aus, auf denen ihr Verschlüsselungsschlüssel aufgebaut werden soll, und lässt Eve die vergebliche Aufgabe, diese Ziffern auf die harte Tour zu graben.

Einen Quantensprung machen

Auf der Suche nach einer unzerbrechlichen Chiffre suchen die heutigen Kryptographen nach Quantenphysik. Die Quantenphysik beschreibt das seltsame Verhalten von Materie in unglaublich kleinen Maßstäben. Wie Schrödingers berühmte Katze existieren in vielen Staaten gleichzeitig subatomare Teilchen. Wenn die Schachtel geöffnet wird, rasten die Partikel in einen beobachtbaren Zustand ein. In den 1970er und 1980er Jahren begannen Physiker, diese funky Eigenschaft zum Verschlüsseln geheimer Nachrichten zu verwenden, eine Methode, die heute als "Quantenschlüsselverteilung" bekannt ist.

So wie Schlüssel in Bytes codiert werden können, codieren Physiker jetzt Schlüssel in den Eigenschaften von Partikeln, normalerweise Photonen. Ein schändlicher Lauscher muss die Partikel messen, um den Schlüssel zu stehlen, aber jeder Versuch, dies zu tun, verändert das Verhalten der Photonen und macht Alice und Bob auf die Sicherheitsverletzung aufmerksam. Dieses eingebaute Alarmsystem macht die Verteilung von Quantenschlüsseln "nachweislich sicher", berichtete Wired.

Quantenschlüssel können über große Entfernungen durch optische Fasern ausgetauscht werden, aber ein alternativer Verteilungsweg hat in den neunziger Jahren das Interesse der Physiker geweckt. Die von Artur Ekert vorgeschlagene Technik ermöglicht es zwei Photonen, dank eines Phänomens namens "Quantenverschränkung" über große Entfernungen zu kommunizieren.

"Quantenobjekte haben diese erstaunliche Eigenschaft, dass sie sich gegenseitig fühlen können, wenn Sie sie trennen, selbst über Hunderte von Kilometern", sagte Ekert, jetzt Professor in Oxford und Direktor des Zentrums für Quantentechnologien an der National University of Singapore. Verwickelte Partikel verhalten sich wie eine Einheit, sodass Alice und Bob einen gemeinsamen Schlüssel herstellen können, indem sie an jedem Ende Messungen vornehmen. Wenn ein Lauscher versucht, den Schlüssel abzufangen, reagieren die Partikel und die Messungen ändern sich.

Quantenkryptographie ist mehr als ein abstrakter Begriff; 2004 haben Forscher 3.000 Euro über verschränkte Photonen auf ein Bankkonto überwiesen, berichtete Popular Science. Laut New Scientist haben Forscher 2017 zwei verschränkte Photonen vom Satelliten Micius zur Erde geschossen und damit ihre Verbindung über einen Rekord von 1.203 Kilometern aufrechterhalten. Viele Unternehmen befinden sich derzeit in einem Wettlauf um die Entwicklung der Quantenkryptographie für kommerzielle Anwendungen, mit einigen Erfolgen bisher.

Um die Zukunft der Cybersicherheit zu gewährleisten, können sie auch gegen die Uhr antreten.

"Wenn es einen Quantencomputer gibt, sind vorhandene Kryptografiesysteme, einschließlich solcher, die Kryptowährungen unterstützen, nicht mehr sicher", sagte Ekert gegenüber Live Science. "Wir wissen nicht genau, wann genau sie gebaut werden - wir sollten jetzt besser anfangen, etwas zu tun."